VR7: ATANDO CABOS

por Martín Salías

Hoy hablamos del golpe más grande al mundo del hacking, la operación Sun Devil, que provocó no sólo temor entre la comunidad de las telecomunicaciones sino también un sinnúmero de discusiones acerca de la libertad de expresión y la forma en que ésta se aplica sobre las nuevas tecnologías.

En artículos anteriores, a través del comentario sobre libros y películas sobre el mundo de los hackers, recorrimos la historia de éstos desde sus precursores, los phreakers telefónicos, y atravesando las diversas generaciones de piratas informáticos. En algunos casos revisamos sus técnicas, el trasfondo cultural del que surgieron, y las distintas tendencias y "comunidades" que se fueron formando.

A lo largo de ellos vimos algunos casos famosos y como influyeron en las generaciones siguientes. En el caso de la película "Juegos de Guerra", decíamos que generó el interés de muchos jovenes aficionados y dio lugar a lo que fue casi una moda.

Esta avalancha de intrusiones en sistemas ajenos, BBSs piratas y demás, finalmente despertó la ira de las grandes corporaciones norteamericanas, que comenzaron a evaluar las pérdidas que esta actividad les producía, e hizo que el gobierno empezara a tomarse el asunto en serio.

La culminación de un gigantesco operativo, denominado Operación Sun Devil, tuvo lugar el 7 y 8 de mayo de 1990, cuando más de ciento cincuenta agentes federales, apoyados por oficiales locales, ejecutaron unas veintisiete ordenes de registro en distintas ciudades a lo largo del país.

El proceso, a cargo del Servicio Secreto de los Estado Unidos, en cooperación con la oficina de la fiscalía nacional y el fiscal general del estado de Arizona, investigaba a los hackers por supuesto tráfico y abuso de números de tarjeta de crédito robados, códigos de discado de larga distancia, y acceso no autorizado o daño a computadoras.

La operación se llevó a cabo simultáneamente en las ciudades de Chicago, Cincinatti, Detroit, Los Angeles, Miami, Newark, New York, Phoenix, Pittsburgh, Plano, Richmond, San Diego y San José, y en ella cooperaron técnicamente las compañías de telecomunicaciones Pac Bell, AT&T, Bellcore, Bell South, MCI, U.S.Sprint, Mid'American, Southwestern Bell, NYNEX, U.S.West, y muchas de las corporaciones que eran víctimas de las intrusiones.

Esto nos da una idea de la magnitud de la operación. Pero veamos en qué se basaba y los medios con los que se llevó a cabo.

En 1984, el congreso había firmado el Acta Comprensiva de Control del Crimen, que contemplaba, entre otras cosas, el fraude con tarjetas de crédito y el fraude por computadora. Desde ese año, el servicio Secreto había comenzado a ejercer un control agresivo de éstas normas ya llevaba hechos unos nueve mil arrestos por causas relacionadas alrededor del país.

Siguiendo la pista de algunos de estos casos, los federales descubrieron que muchos de los hackers formaban grupos de interés e intercambio de información a través de los BBSs. Así comenzó la Operación Sun Devil, que llevó dos años de investigación hasta llegar a esta inmensa redada, durante la que se produjeron varios arrestos, secuestro de equipos y material escrito, diskettes, cintas, etc.

En Long Island, New York, por ejemplo, Daniel Brennan, de 17 años, fue acusado de intrusión ilegal y alteración de registros por computadora. Se lo acusaba, entre otras cosas, de intentar instalar subrepticiamente un servicio de mensajes en la computadora de una firma de Massachusetts utilizando las líneas 800 (utilizadas para recibir llamadas a pagar por la empresa). La gente del departamento de seguridad de AT&T informó que él se comunicaba directamente con uno de los objetivos principales de la operación Sun Devil, un hacker cuyo "handle" era Acid Phreak.

En otro registro, producido en San José, en la casa de un estudiante de 18 años, se confiscó el equipo que supuestamente se utilizaba para la piratería de software y el fraude electrónico. Se trataba del BBS "Billionaire Boys Club", al que se vinculaba con supuestos cambios en registros de hospitales y el servicio de emergencias 911. Lo cierto es que los métodos de investigación y los procedimientos llevados a cabo no estaban del todo claros, y esto genero inquietud entre los defensores de los derechos civiles y miembros del congreso relacionados con el control de las actividades de las agencias de inteligencia.

Incluso antes de este operativo, comenzó a cuestionarse la forma en que la investigación se estaba produciendo, ya que el hecho de "pinchar" líneas telefónicas para monitorear BBSs es tan ilegal en Estados Unidos como hacerlo para escuchar conversaciones, salvo que cada una de las intervenciones esté respaldada por una orden judicial, lo que implica tener evidencias fehacientes de que esto puede conducir a pruebas irrefutables de actividad criminal.

Varios grupos empezaron a exigir aclaraciones y respuestas al Servicio Secreto y el FBI sobre la forma en que se llevaban a cabo estos procedimiento, entre ellos, los más destacados fueron el congresista Don Edwards, del subcomité de derechos civiles y constitucionales y la asociación Computer Professionals for Social Responsibility (CPSR), quienes comenzaron a exigir a las agencias informes basándose en acuerdos y actas constitucionales sobre supervisión de las actividades investigativas gubernamentales.

La respuesta fue pobre y poco clara, llegando a casos extremos como la requisitoria del la CPSR al FBI sobre los métodos de monitoreo de BBS y redes que llevó innumerables cartas no respondidas, evasivas y demoras, hasta que un año más tarde se les contestó finalmente que era probable que nunca tuvieran respuesta. Finalmente, y como reacción ante el operativo, surgió una sociedad, la Electronic Frontier Foundation (EFF), liderada por Mitch Kapor, el fundador de Lotus Development Corporation y ON Technology, y John Perry Barlow, el líder del grupo psicodélico The Greatfull Dead, orientada a trabajar sobre temas sociales y legales producidos por el impacto en la sociedad del creciente uso de las computadoras y los nuevos medios de difusión y distribución de la información.

Sus objetivos eran apoyar la educación pública en el uso y desarrollo de los medios de comunicación basados en computadoras, y mantener encendida la polémica general sobre el interés público para preservar, proteger y extender los derechos de la primera enmienda constitucional (acerca de la libertad de expresión en los medios de comunicación pública). Los fondos para iniciar la Fundación fueron provistos por el propio Kapor y Steve Wozniak, co-fundador de Apple Computer Inc. (quién, como vimos en artículos anteriores, estuvo enrolado en las primeras generaciones de phreakers y hackers). Una de sus primeras medidas fue otorgar a la CPSR una donación de 275.000 dólares destinada a apoyar su trabajo en defensa de la libertad en las telecomunicaciones, y su primer intervención pública se centró en dos de los casos más sonados de la operación Sun Devil, los de Steve Jackson Games y Craig Neidorf, el editor de la publicación electrónica PHRACK.

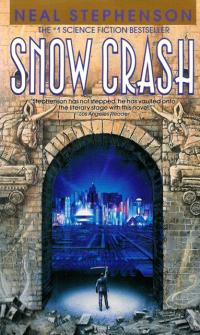

Steve Jackson tenía una compañía de juegos de rol, que él mismo, con su equipo, inventaba y fabricaba. Los juegos venían provistos de tableros, cartas y libros de referencia, y como apoyo para sus clientes, tenía además una BBS donde los aficionados podían formular preguntas y sugerencias, y comunicarse entre ellos. Estaba planificando un juego nuevo, basado en las novelas y cuentos de William Gibson, (particularmente su obra más famosa, Neuromante) (ver VIRUS Nº 1). El nuevo juego estaría ambientado en el mundo de las novelas de Gibson y se llamaría GURPS Cyberpunk. Lo que Jackson no imaginaba es que a los ojos de las agencias federales el término "cyberpunk" se leía como "delincuente informático". Como parte de Sun Devil, el negocio de Jackson fue registrado y todo su equipo, incluida la computadora del BBS y las que se utilizaban para tareas administrativas, así como todos los borradores del manual, en papel o medio magnético, fueron confiscados. La causa era que supuestamente, el libro (todavía sin terminar) sería un "manual del hacker", una especie de tratado sobre cómo cometer fraudes y delitos con una computadora. Jackson quedó prácticamente en la ruina, teniendo que despedir gran parte del personal y sufriendo continuos inconvenientes al habérsele secuestrado todos los registros administrativos, contables y de trabajo de su empresa.

El caso de Craig Neidorf tuvo un final más extravagante. Neidorf (conocido como Knight Lighting), manejaba una BBS llamada Metal Shop cuyas áreas de interés, hay que aceptarlo, no eran de los más inocentes. Junto a sus amigos Cheap Shades y Taran King, editaban la publicación electrónica PHRACK. Ésta versaba, es cierto, sobre temas siempre cercanos al hacking y el phreaking (de allí su nombre), la anarquía, las comunicaciones y un montón de temas escabrosos en general. Sin embargo debemos que tener en cuenta que no por ser un fanático del cine de suspenso uno es sospechoso de asesinato. Las cosas se pusieron duras cuando, después de más de un año de circulación por las redes, la revista publicó un artículo sobre el sistema de líneas de emergencia E911 (sobre el que trata la serie de televisión que actualmente se está viendo en nuestro país). Como parte del Sun Devil, los federales allanaron el domicilio de Neidorf, confiscando todos su equipo, cintas, discos, papeles, etc. Los cargos estaban formulados en base al documento sobre el E911, que supuestamente había sido "robado" de las computadoras de la AT&T por miembros de la Legion of Doom (una sociedad de hackers que estaba en contacto frecuentemente e incluso publicaba artículos en PHRACK). Casi todos los miembros de la LoD fueron allanados y acusados durante Sun Devil, y a Neidorf se lo acusó de traficar información robada entre estados.

Los fiscales utilizaron este caso como caballito de batalla para mostrar a la prensa y la opinión pública lo grave que era el delito cometido. Ellos alegaban que se había puesto en juego el sistema de asistencia más grande del país, arriesgando muchísimas vidas y afectando la confianza general del público, incluso se estimó la valuación del documento mismo en decenas de miles de dólares, valor en base al cuál se calcularían las multas y fianzas pertinentes.

El juicio realmente despertó gran interés y el caso se hizo famoso y extenso. La prensa se encargó de deformar y magnificar muchos sucesos, y se crearon mitos en torno a la LoD, de quienes se decía que interferían las transferencias de fondos interbancarias y enviaban dinero a una cuenta en suiza (una pésima interpretación de una artículo satírico aparecido en un número de PHRACK). Finalmente, y gracias a la intervención de la EFF, varios de los casos se aclararon, o por lo menos se logró reducir algunas de las penas a quienes no eran en el fondo más que espíritus inquietos con altos conocimientos técnicos.

En el caso de Neidorf, los abogados de la EFF presentaron una copia del polémico documento E911, adquirida en una oficina común y corriente de la Bell por sólo dos dólares, demostrando que el texto en cuestión era público, barato, y que no podía considerarse importante de ninguna manera. Pero sobre todo, los abogados intentaron marcar el hecho de que la confiscación de los equipos sobre los que funcionaba PHRACK suponían un daño tan grave a la libertad de prensa como si a un diario se le clausuraran las imprentas. Los cargos finalmente, fueron retirados.

El caso de Steve Jackson fue más largo y el resultado menos claro. Lo cierto es que su empresa sufrió pérdidas que nunca pudo superar.

Estos fueron sólo algunos de los casos de la famosa operación Sun Devil. La historia en mayor detalle está contada en uno de los últimos libros de Bruce Sterling, "The Hacker Crackdown", el que probablemente comentemos próximamente en VIRUS.

Los resultados, sin embargo, fueron muy diferentes de los que parecen haber sido previstos. En lugar de solucionar el problema o poner límites más claros a los que es delito y lo que no dentro del ambiente de las telecomunicaciones y la informática, lo que logró la operación Sun Devil fue replantear en ciertos sectores la forma en que las nuevas tecnologías influyen en la sociedad y la importancia de que el derecho resguarde la privacidad y las libertades individuales sobre éstas.